Taller. La organización dentro de la cultura de

la ciberseguridad

Diana Angélica Montenegro Beltrán

Maestría en Transformación Digital

Corporación Universitaria Minuto de Dios

NRC 4064: Electiva

Ciberseguridad en la Era Digital

Semana cuatro

Mag.

Alba Yaneth Rodríguez R.

Docente

6 de octubre de 2025

Justificación

A partir del estudio de

caso propuesto, permitirá conocer los conceptos asociados con la ciberseguridad

dentro de las organizaciones, el cual se profundizará para esta entrega, por

medio de una propuesta de taller en el cual se identifique un modelo que evalúe

y analice el nivel de madurez en ciberseguridad.

Objetivos Específicos del Taller

·

Identificar durante el

desarrollo del taller el estado actual de ciberseguridad, para la empresa caso

de estudio “Electro”.

·

Asociar al caso presentado

la normatividad colombiana aplicable.

·

Identificar los riesgos

locales, teniendo en cuenta las amenazas y vulnerabilidades que se encuentran

asociadas a estos.

· Desarrollar un plan de

acción para lograr un escenario ideal de ciberseguridad.

Introducción

La situación actual se

ciberseguridad en Colombia ha avanzado significativamente, en cuanto a

políticas públicas, desde el año 2011 con los documentos CONPES 3701, 3854 y 3995,

la creación de entidades especializadas como ColCERT, el Comando Conjunto Cibernético, y

el desarrollo de la Estrategia Nacional de Ciberdefensa y de Ciberseguridad,

hasta el año 2030, así como la integración de estándares internacionales como

la ISO 27001y el modelo Mitre ATT&CK, que buscan fortalecer las capacidades

en las instituciones.

Desafíos y debilidades

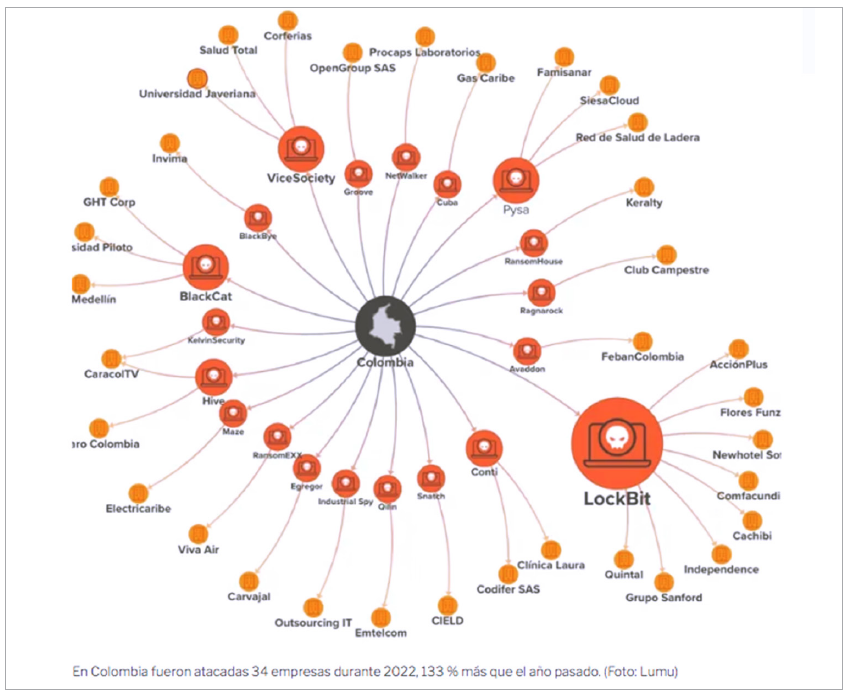

A pesar de lo avanzado las

amenazas son cada vez más complejas y sin lugar a duda la pandemia causó un

incremento en los incidentes, como, por ejemplo, el hurto por medios

informáticos, acceso abusivo a sistemas y el robo de datos personales, para el

año 2022, estos ciberataques afectaron a entidades del sector salud, lo que

evidencia brechas de protección y falta de conciencia sobre vulnerabilidades

informáticas en la mayoría de las instituciones.

Riesgos para las

organizaciones

·

Las nuevas tecnologías (cloud, IA, IoT), cada vez más se utilizan como

medios de ataque, lo que les exige a las organizaciones a realizar continuas

actualizaciones de sus sistemas y políticas,

·

Escasa coordinación en el sector privado y el público,

que permitan fortalecer el marco de gobernanza, la interoperabilidad

tecnológica y la sinergia, entre estos sectores para hacer frente a amenazas y

delitos digitales.

Desafíos futuros

“Dentro del PND del 2022 –

2026, el gobierno impulsa la creación de la Agencia Nacional de Seguridad

Digital y Asuntos Espaciales, la cual busca reforzar la infraestructura crítica

y mejorar la formación digital ciudadana” (Acevedo, M. D., et al., 2024, p. 197

– 198). Aunque sigue pendiente la consolidación de una política que integre a todas

las partes interesadas (sector público, privado).

Figura 1

Relación de empresas

colombianas que sufrieron ciberataques en el 2022.

Fuente: Acevedo, M. D., et al., 2024, p. 185.

Marco Normativo Colombiano

Aplicable

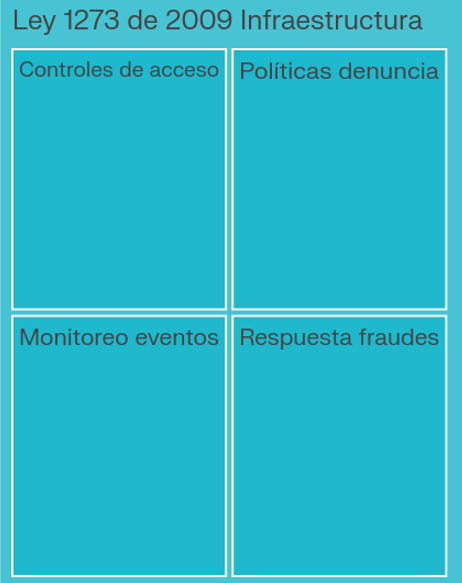

Figura 2

Leyes colombianas

aplicables en ciberseguridad.

Fuente: Propia

El marco normativo

colombiano de ciberseguridad es clave para evaluar la madurez de una empresa en

Colombia, ya que forma la base legal, técnica y sectorial para la protección de

datos, gestión de riesgos y cumplimiento regulatorio en organizaciones de

cualquier tamaño.

Importancia Legal en la Evaluación de Madurez

Las leyes colombianas como

la Ley 1273 de 2009 y la Ley 1581 de 2012 obligan a las empresas a proteger

activamente la información y los sistemas frente a delitos informáticos,

estableciendo estándares mínimos para garantizar la privacidad y seguridad de los

datos personales. Cumplir con estos preceptos es evidencia de madurez y

responsabilidad corporativa frente a amenazas cibernéticas.

Aspecto Técnico y Metodológico

La adopción de normas

internacionales como ISO/IEC 27001 e ISO/IEC 27032 permite comparar el nivel de

madurez de una empresa con los mejores estándares globales, brindando

metodologías objetivas para crear políticas, controles y procesos de seguridad

que sean robustos y auditables. Estos estándares ayudan a identificar las

brechas de seguridad y priorizar acciones de mejora continua.

Regulación Sectorial y Obligaciones Específicas

El manual sectorial de la

Superintendencia de Industria y Comercio (SIC) y la regulación propia de

sectores clave (energía, financiero, salud) requieren controles y reportes

adicionales, por lo que seguir estas regulaciones es señal de una madurez

estratégica y cumplimiento superior en industrias reguladas. La adecuada

implementación de estos lineamientos responde tanto a exigencias legales como a

riesgos específicos del sector.

Evaluación de Madurez de

Ciberseguridad

De acuerdo con Villar Melo,

R. M et al., (2025):

El NIST Cybersecurity Framework (NIST CSF), desarrollado

por el Instituto Nacional de Estándares y Tecnología (NIST) de los Estados

Unidos, es un marco estructurado de gestión de riesgos que proporciona

lineamientos, estándares y mejores prácticas para la protección de sistemas de

información. En su versión 2.0, publicada en 2024, se introduce una visión más

integral y adaptable, enfocada no solo en el sector crítico-industrial, sino

también en organizaciones de cualquier tamaño y sector. (p.30).

Teniendo en cuenta el

incidente en ciberseguridad presentado por la empresa Electro, se presenta la

Evaluación de Madurez, usando el marco NIST CSF

Tabla 1

Evaluación de madurez

usando NIST CSF

|

Función NIST CSF |

Descripción clave |

Ejemplo de control

relevante |

|

Políticas, roles, cultura y cumplimiento |

Políticas formales, comité de ciberseguridad,

auditoría legal y cumplimiento normativo. |

|

|

Inventario

de activos, procesos, mapas de riesgos |

Registro de

activos críticos, clasificación de datos, evaluación de riesgos MAGERIT. |

|

|

Protect (Proteger) |

Control de acceso, capacitación, cifrado,

segmentación |

Autenticación segura, capacitación a usuarios, backup regular, gestión de contraseñas. |

|

Monitoreo,

alertas, análisis de anomalías |

SIEM,

monitoreo continuo, alertas tempranas y reporting

de incidentes. |

|

|

Gestión y comunicación de incidentes |

Plan de respuesta ante incidentes, canal de

comunicación, análisis post-ataque. |

|

|

Restauración

operativa, respaldo y continuidad |

DRP, backups,

validaciones periódicas de recuperación y continuidad de negocio. |

Fuente: Propia

Lo anterior es necesario

que se articule con la normatividad colombiana, definida para el caso de

estudio en el ítem anterior:

Figura 3

Articulación con la Ley

1273 de 2009.

Fuente: Propia

Figura 4

Articulación con el Decreto

1377 de 2013.

Fuente: Propia

Figura 5

Articulación con la Ley 1581

de 2012.

Fuente: Propia

Momento de Practicar:

En las casillas de la

figura, describa las posibles políticas, controles, documentos, que puedan

aplicarse al caso de estudio.

Identificación de Amenazas

y Vulnerabilidades Locales

Amenazas detectadas:

·

Extorsión y ransomware: Correos que amenazan con divulgar datos si no se paga

un rescate en criptomonedas, como en el incidente reportado, son muestra típica

de ransomware o extorsión digital. Este esquema es un riesgo creciente y

explotado por cibercriminales para lucrar aprovechando la sensibilidad

comercial de los datos de clientes y transacciones.

·

Phishing e ingeniería social: El primer vector de ataque

fue un correo recibido por el ingeniero, lo cual indica phishing avanzado,

buscando acceso a sistemas o credenciales críticas, generalmente por

manipulación psicológica.

·

Robo de datos personales y financieros: Para empresas de e-commerce, la información sensible de usuarios (datos

personales, direcciones, medios de pago) es un blanco constante para ataques

que buscan reventa o extorsión.

·

Acceso no autorizado a sistemas y cuentas: Los atacantes pueden

explotar credenciales débiles, contraseñas repetidas, o accesos privilegiados

no segmentados, lo que permite movimientos laterales y robo masivo de

información.

·

Ataques dirigidos (spear phishing) a personal TI: Técnicos con derechos

elevados suelen ser foco de ataques personalizados, aumentando la probabilidad

de éxito y daño potencial.

Vulnerabilidades detectadas:

·

Capacitación insuficiente en ciberseguridad: Muchas PYMEs, incluyendo del sector e-commerce en Colombia, presentan bajo nivel de madurez en

buenas prácticas de seguridad y baja conciencia de los riesgos reales, lo que

facilita la propagación de campañas de phishing y malware.

·

Actualización deficiente de sistemas y aplicaciones: Uso de software

desactualizado o sin parches de seguridad, que facilita la explotación de

vulnerabilidades, especialmente en plataformas críticas como servidores,

tiendas en línea, entornos de bases de datos, y aplicaciones de pago.

·

Credenciales y accesos inseguros: Contraseñas débiles,

reutilización de passwords y falta de autenticación

multifactor exponen sistemas y cuentas de alto privilegio.

·

Protección inadecuada de bases de datos y backups: Si no se cuenta con recuperación segura, se agrava el

impacto de un robo o cifrado extorsivo al dificultar la recuperación de la

información.

Análisis de Riesgos

Teniendo en cuenta la GTC -

ISO/IEC 27005, se propone el siguiente paso a paso para la identificación de

los riesgos de la Empresa Electro, teniendo en cuenta, la información tratada

en los puntos anteriores tales como: Marco normativo colombiano, Evaluación de

la madurez de ciberseguridad y la Identificación de las amenazas y

vulnerabilidades.

Tabla 2

Guía para la identificación

y análisis de los Riesgos de la empresa Electro.

|

Paso |

Descripción |

|

1 |

Establecimiento

del contexto: Reunir a las partes interesadas clave para definir objetivos de

seguridad alineados con los objetivos comerciales de la empresa y establecer

criterios claros para la aceptación de riesgos. |

|

2 |

Identificación de

riesgos basada en eventos: Identificar escenarios de riesgo específicos,

incluyendo el incidente reciente de amenaza vía correo electrónico que pone

en riesgo datos confidenciales de clientes. |

|

3 |

Identificación

de riesgos basada en activos: Enumerar los activos críticos de la empresa,

como bases de datos de clientes, sistemas de transacciones electrónicas,

servidores y dispositivos de red. |

|

4 |

Identificación de

vulnerabilidades: Evaluar vulnerabilidades técnicas, humanas y organizativas

que puedan ser explotadas, como ingeniería social, falta de controles

técnicos y capacitación insuficiente. |

|

5 |

Análisis

preliminar de riesgos: Determinar la probabilidad de ocurrencia y el impacto

potencial de cada riesgo identificado, considerando consecuencias

financieras, reputacionales y operativas. |

|

6 |

Evaluación del nivel de

madurez en ciberseguridad: Realizar un autodiagnóstico para identificar

fortalezas y áreas críticas que requieran mejoras en los controles de

seguridad. |

|

7 |

Definición

de criterios para priorización de riesgos: Utilizar criterios basados en el

apetito de riesgo de la empresa y el impacto esperado para priorizar los

riesgos que deben ser mitigados primero. |

|

8 |

Documentación y

comunicación: Mantener un registro formal y actualizado de los riesgos

identificados, análisis realizados y decisiones tomadas para informar a la

alta dirección y equipos técnicos. |

|

9 |

Monitoreo y

revisión: Establecer mecanismos para el seguimiento continuo de nuevos

riesgos, la eficacia de los controles implementados y la actualización

periódica de la gestión de riesgos. |

Fuente: Propia

Momento de Practicar:

En el siguiente enlace (consultar aquí), tomado de la Matriz de

Riesgo SGSI IDPC (2024). de encontrará el documento que identificará al menos 3

riesgos para la empresa Electro y demás elementos según la GTC ISO/IEC

27005:2022.

Plan de Mejora e

Implementación

Acciones recomendadas:

Ante el reciente incidente

de extorsión digital, la empresa debe priorizar las siguientes acciones:

·

Realizar un inventario actualizado de activos

tecnológicos y datos, documentando responsables y clasificaciones.

·

Definir un perfil objetivo, priorizando medidas como

segmentación de red, autenticación reforzada, backup

seguro aislado y capacitación en identificación de amenazas (phishing,

ransomware, DDoS).

·

Elaborar un plan de trabajo concreto con actividades

calendarizadas, responsables definidos y mecanismos de seguimiento y revisión.

Recomendaciones específicas

·

Implementar un Comité de Ciberseguridad que monitoree

cumplimiento normativo y gestione la mejora continua.

·

Actualizar o desarrollar un plan de recuperación ante

incidentes, que contemple restauración operativa y aprendizaje post-ataque.

·

Capacitar a todos los colaboradores sobre prácticas

seguras, reporte de incidentes y cumplimiento legal.

Simulacro recomendado

Según Vc3. (2025) se podría

sugerir el siguiente simulacro:

Simulaciones de phishing

Se supone que los empleados

deben estar alerta ante los intentos de phishing. No deben abrir archivos

adjuntos ni seguir enlaces de mensajes sospechosos. Pero cuando las personas

tienen prisa, a veces olvidan hacer clic, lo que permite que software malicioso

se infiltre en sus equipos. Ser engañado puede provocar transacciones

comerciales no autorizadas y graves pérdidas financieras.

Su organización debe

simular ataques de phishing con regularidad para evaluar el nivel de

conocimiento y la susceptibilidad de sus empleados a los correos electrónicos

de phishing. Estos simulacros ayudan a educar a los empleados sobre cómo

reconocer y evitar los intentos de phishing. Los simulacros de phishing deben

realizarse sin previo aviso para que los destinatarios no estén alertas.

Un correo electrónico de

phishing simulado puede tener un archivo adjunto o un enlace que alerta al

equipo de pruebas cuando se abre. Por ejemplo, una prueba de phishing puede

incluir un enlace que lleva a una página de inicio de sesión simulada. Esto le

permitirá ver cuántas personas no solo hacen clic en el enlace, sino que

también ingresan sus credenciales.

Rol de los Colaboradores

Cultura de ciberseguridad: El capital humano es clave

en la prevención y mitigación de ciber amenazas.

·

Capacitación en buenas prácticas, identificación de

correos sospechosos, reporte inmediato de incidentes.

·

Sensibilización sobre el impacto económico, reputacional

y legal de incidentes.

·

Participación en actualización de políticas y simulacros.

Evaluación y Mejora

Continua

·

Revisión periódica: Auditorías programadas e

improvisadas, monitorear de manera periódica los riesgos y sus controles.

·

Indicadores de desempeño: Medición del cumplimiento

normativo, reducción de incidentes, resultados de pruebas y encuestas internas.

·

Retroalimentación: Procesos de co-creación de soluciones y mejora con

participación de responsables de cada área (tecnología, legal, recursos

humanos), campañas de concientización dinámica.

·

Ajustes: Adaptación constante de procedimientos y sistemas frente

a nuevas amenazas o cambios regulatorios; reentrenamiento anual o cuando se

introducen nuevas tecnologías.

Referencias:

Acevedo, M. D., & Guisado,

Á. C. (2024). Revisión del estado actual de la ciberseguridad en Colombia.

Estudios en Seguridad y Defensa, 19(38), 179-203. https://d1wqtxts1xzle7.cloudfront.net/121578242/359_410_PB-libre.pdf?1740684475=&response-content-disposition=inline%3B+filename%3DRevista_Estudios_en_Seguridad_y_Defensa.pdf&Expires=1759718072&Signature=KVEOJ6RUZWJawnDpktTx2RtOocxV31Ma7hL8nki7hWUApVI9b5osm38pX4xz2aFPe1eakmCo7RNQG32HtLasWW3oqpeCh32a6qor0MKvVsFraY3vGs0cnUXkFdyRm5JX0oxgJqWRcIoryi3fZ7KBXHPKsxXBiqxrcGNZ74T8chZGqUZ~cSizmtb0XIx3owY21GBenFb-unCGtDlMoCCHsCbKF5CtocbGq-gkcGcvsZrKoZMOFqX-TnkUkTJ-FZ8R35uRCd-znQD3UPubfPICYfQR4oxZ~hM9GbtzMd4VpCPKublgNXdL6mrezSGq6xYPiVTpsokgnzUzpAc~Las1~A__&Key-Pair-Id=APKAJLOHF5GGSLRBV4ZA#page=18

Bonnie E. (2023, 1 de

noviembre). El Enfoque ISO 27005 para la Gestión de Riesgos de Seguridad de la

Información: Explicación de las Actualizaciones de 2022. Blog Secureframe. https://secureframe.com/es-es/blog/iso-27005

Carrillo, J. J. M.,

Zambrano, N. A., Zambrano, T. J. L., & Bravo, M. Z. (2020). Proceso de

Ciberseguridad: Guía Metodológica para su implementación. Revista Ibérica de

Sistemas e Tecnologias de Informação,

(E29), 41-50. https://media.proquest.com/media/hms/PFT/1/ZFYJG?_s=7KALDipdXi9aKtU7Rozkf7Qus5c%3D

GTC ISO/IEC 27005:2022.

(2024, 14 de agosto). Seguridad de la información, ciberseguridad y protección

de la privacidad. Orientaciones sobre la gestión de los riesgos para la

seguridad de la información. https://ecollection-icontec-org.hemeroteca.lasalle.edu.co/normavw.aspx?ID=105738

IDPC. (2024, 30 de abril).

Anexo 2. Matriz de Riesgo SGSI IDPC. https://idpc.gov.co/Transparencia/Control%20Interno/2024/5/Anexo%202.%20Matriz%20de%20riesgo%20SGSI%20IDPC%20abril%2030%202024.xlsx

Sánchez-Sánchez, P. A.,

García-González, J. R., Triana, A., & Perez-Coronell, L. (2021). Medida del nivel de

seguridad informática de las pequeñas y medianas empresas (PYMEs)

en Colombia. Información tecnológica, 32(5), 121-128. https://www.scielo.cl/scielo.php?pid=S0718-07642021000500121&script=sci_arttext

Skrynnikova, I. (2020). Metaphor Co-Creation in Reframing

Cybersecurity Issues. RAEL: Revista Electrónica De Lingüística Aplicada, (1), 58-77. https://research-ebsco-com.ezproxy.uniminuto.edu/c/7boqt4/search/details/xqcfr2u4iv?db=asn&auth-callid=d967bab0-09fe-4116-985f-33520fbfad49

Urcuqui, C., et al. (2018). Ciberseguridad y ciencia de datos.Links to an external site. En Ciberseguridad: Un enfoque

desde la ciencia de datos (pp. 21-30). Universidad Icesi. https://elibro.net/es/ereader/uniminuto/120435/?page=1

Vc3. (2025). 4 simulacros

de ciberseguridad que deberías realizar en 2025. https://www.vc3.com/blog/cyber-security-drills

Villar Melo, R. M., & Sonapo Andrade, G. S. (2025, 6 de junio). Desarrollo

de un modelo de ciberseguridad basado en el Framework NIST CSF 2.0 que

determine posibles ciberataques para la protección y gestión de riesgos en un

Centro Vacacional Multisectorial. https://repositorioacademico.upc.edu.pe/bitstream/handle/10757/685962/Villar_MR.pdf?sequence=1&isAllowed=y