Perfil o descripción de la empresa

Antes conocida como Organización Sanitas, Keralty es un grupo empresarial especializado en servicios de salud, en Colombia, cuenta con una amplia trayectoria de más de 40 años. De acuerdo con su portal web “ofrecen un modelo de salud integral, basado en la prevención, identificación y gestión de riesgos en la salud, así como en el control y cuidado de la enfermedad y la dependencia” (Keralty, 2024)

Actualmente están presentes en otros países como Brasil, México, Perú, Venezuela, Filipinas, República Dominicana, Puerto Rico, España y Estados Unidos, con líneas estratégicas como el Aseguramiento, Prestación de servicios de salud, Atención social, Educación y Soporte Comunitario.

Para finales del 2024, según cifras de la organización “ya contaban con 10.614.293 de afiliados/usuarios, 2.73% adicional al reporte del año anterior” (Keralty, 2024)

Fuente: Keralty. 2024

Información sobre la infraestructura tecnológica de la empresa

Sanitas EPS gestiona una de las redes de atención médica más grandes de Colombia, con más de 2 millones de afiliados solo en Bogotá y más de 5 millones a nivel nacional. La infraestructura tecnológica incluye:

- Plataformas digitales para agendar citas, entregar autorizaciones y manejar historias clínicas electrónicas de millones de usuarios.

- Infraestructura de red y equipos de cómputo en centros médicos propios, unidades de urgencias, oficinas de atención al afiliado y alianzas con miles de IPS en el país.

- Tecnología hospitalaria robusta y sistemas interconectados para flujo de recursos, gestión médica y administración operativa.

- Sistemas especializados en atención al usuario con agentes de inteligencia artificial para la prestación del servicio.

Fuente: pok-rie. (s.f.). Rack de servidores azul y negro [Fotografía]. Pexels. https://www.pexels.com/photo/blue-and-black-server-rack-325229/

Información sobre datos sensibles de la empresa

El sector salud en Colombia es altamente vulnerable a ciberataques y la filtración de datos puede afectar gravemente la privacidad, la seguridad de los pacientes y la disponibilidad de los servicios esenciales.

Keralty trata un alto volumen de datos sensibles, como historias clínicas, diagnósticos, antecedentes médicos, exámenes de laboratorio, información financiera, datos de contacto, identificación y datos de empleados. Entre los datos comprometidos en el ciberataque confirmado en 2022 se encuentran documentos corporativos, información personal de pacientes y proveedores, estados financieros, balances, registros de pagos, identificaciones y datos sensibles de salud.

Dentro de las regulaciones colombianas, se encuentra la Resolución MinTIC 1519 de 2020,”la cual obliga a entidades como Keralty a tener sistemas robustos de protección, destacando la confidencialidad, integridad y disponibilidad de la información” (Betancourt. 2025, p. 4), así como la ley 1273 de 2009 “conocida como la ley de delitos informáticos, la cual resguarda la información y los datos personales en el ámbito digital, además de penalizar los delitos vinculados al uso indebido de sistemas informáticos y redes de datos” (Peñaranda. 2025, p. 14).

Estas regulaciones son fundamentales para garantizar la protección de los datos sensibles en el sector salud y mitigar los riesgos asociados a los ciberataques.

Fuente: Tima Miroshnichenko. (2020). Medical documents and files on desk [Fotografía]. Pexels. https://www.pexels.com/photo/medical-documents-and-files-on-desk-4225920/

Problema abordado de ciberseguridad

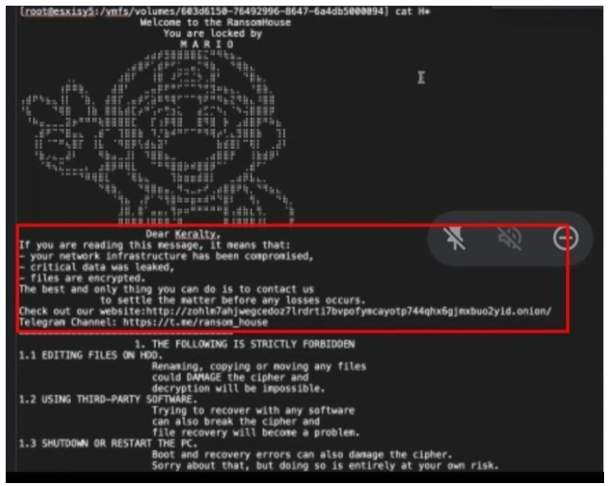

La multinacional Keralty, específicamente la EPS Sanitas y Colsanitas, sufren el pasado 27 de noviembre de 2022 un ciberataque de ransomware, lo cual ocasionó la interrupción de su sitio web y sus operaciones (programación de citas).

El responsable de este ataque es un grupo de hackers llamados RansomHouse, quienes denominaron a su ransomware Conejo blanco, publicando 13 archivos que contenían cerca de 0,7 terabytes de información de los sistemas de Keralty, afectando potencialmente a más de 5,5 millones de usuarios de EPS Sanitas.

Fuente: Blog de Itech Sas. 2022

De acuerdo con Itech Sas (2022) “3 millones de dólares es la cantidad que pidieron los ciberdelincuentes para devolver los datos de la entidad, mientras que los usuarios de la EPS Sanitas y Colsanitas presentaron 10.455 peticiones, quejas y reclamos”

El manejo inadecuado o la filtración de datos sensibles puede ocasionar daños severos a los titulares y configurar sanciones administrativas y penales contra la organización, de allí la importancia de supervisar los sistemas de gestión de seguridad informática que debe tener implementados la organización.

Impacto de los Incidentes de Ciberseguridad

El ataque de ransomware que sufrió Sanitas EPS (atribuido al grupo RansomHouse) en noviembre de 2022 afectó gravemente su operación:

- Los servicios digitales y de agendamiento de citas estuvieron fuera de línea por varios días, dificultando el acceso médico oportuno para millones de pacientes.

- El grupo de delincuentes informáticos extorsionó a la empresa exigiendo millones de dólares para evitar la publicación de la información sensible, lo cual generó un daño reputacional en la marca.

- La privacidad, integridad y disponibilidad de la información, además del derecho básico a la salud de los usuarios estuvieron en riesgo, ya que datos sensibles como cédulas, diagnósticos médicos y tratamientos quedaron expuestos.

Pixabay. (s.f.). Security protection anti virus software [Fotografía]. Pexels. https://www.pexels.com/photo/security-protection-anti-virus-software-60504/

Priorización de ataques a los que puede estar expuesto la empresa

Sanitas EPS, por el tipo de información y servicios que maneja, está expuesta a varios tipos de ataques cibernéticos. Los más relevantes, en orden de prioridad, son:

| Tipo de ataque | Prioridad |

|---|---|

| Ransomware | Alta |

| Phishing | Media |

| Ataque DDoS | Media |

| Ataque a sistemas IA | Baja |

Recomendaciones para la Gestión de la Ciberseguridad

Basado en buenas prácticas y los retos evidenciados, se recomienda implementar las siguientes medidas organizadas por categorías clave para una gestión integral de la ciberseguridad:

Políticas y Gestión de Seguridad

- Implementar y mantener un Sistema de Gestión de Seguridad de la Información (SGSI) alineado con ISO 27001, abarcando políticas, procedimientos y controles para todas las áreas de la organización.

Análisis y Evaluación de Riesgos

- Realizar análisis periódicos de vulnerabilidades y simulaciones de ataques para anticipar escenarios de riesgo, incluyendo pruebas de penetración en plataformas críticas.

Protección de Datos y Capacitación

- Fortalecer la protección de los datos personales, gestión estricta de accesos y capacitación constante del personal sobre riesgos de ingeniería social y phishing.

Backups y Recuperación

- Mantener esquemas robustos de Backups y recuperación ante desastres, con copias separadas físicamente y validación frecuente.

Actualizaciones y Mantenimiento

- Actualizar software y sistemas operativos frecuentemente para cerrar vulnerabilidades conocidas e impedir la explotación de fallos por nuevos grupos criminales de hackers.

Respuesta a Incidentes

- Promover la gestión proactiva de incidentes: contar con equipos de respuesta rápida y protocolos claros de comunicación y atención ante ciberataques.

Objetivos

Sistemas de gestión implementados por Keralty

Keralty establece su Sistema de Gestión Corporativo de Seguridad de la Información, teniendo en cuenta los siguientes estándares internacionales, contenidos en la Política Corporativa de Seguridad de la Información (2025):

- ISO/IEC 27001:2022, que establece requisitos para un marco formal de control y mejora continua en la protección de la confidencialidad, integridad y disponibilidad de los activos de información.

- Gestión de incidentes de seguridad: Incorporación de procesos y controles alineados con ISO/IEC 27035 para la gestión efectiva de incidentes de seguridad de la información, abarcando la identificación, respuesta, mitigación y lecciones aprendidas.

- Gestión de riesgos de ciberseguridad: Aplicación de la ISO/IEC 27005 y el marco ISO 31000 para la gestión y evaluación de riesgos asociados a la información y ciberseguridad, con controles adaptados según el tipo de activo y contexto operacional.

- Gestión de la continuidad del negocio: Adopción de la ISO 22301 para asegurar la disponibilidad de los servicios críticos ante eventos disruptivos mediante planes de respaldo, recuperación y continuidad operacional.

- Ciberresiliencia y actualización tecnológica: Integración de buenas prácticas de marcos internacionales como NIST, CIS Controls y políticas propias que impulsan la ciberresiliencia, capacitación continua del personal y la incorporación de nuevas tecnologías de seguridad.

Conceptos Fundamentales de Ciberseguridad

Según Sáenz Muñoz (2023), se identifica el siguiente concepto, de acuerdo con el caso presentado:

Ransomware: Programa malicioso que desciende del malware, el cual consiste en bloquear los archivos para posteriormente solicitar un rescate y recuperar la información, esto se puede infectar por medio de correos Spam que contienen archivos o enlaces maliciosos. (p. 31).

Asimismo, García et al. (2023):

Controles CIS (Center for Internet Security): Conjunto de acciones priorizadas que colectivamente forman mejores prácticas de defensa, mitigando los ataques más comunes contra sistemas y redes, los controles CIS son desarrollados por expertos en TI. (p. 5).

Por otro lado, Conexia (2025) nos confirma:

Confidencialidad, integridad y disponibilidad: Son los tres pilares fundamentales para cualquier organización de salud, garantizando que la información sensible y clínica permanezca protegida y solo accesible a quienes lo requieren.

Asimismo, Giraldo. (2024) identifica los siguientes conceptos:

Pentesting: es una subclase de Ethical hacking, que emplea un conjunto de métodos y procedimientos para evaluar la seguridad de una organización y fortalecerla mediante recomendaciones derivadas de los resultados obtenidos, por medio de la simulación de un ataque.

Metasploit: framework desarrollado entre la comunidad de código abierto y Rapid7 programado actualmente en lenguaje Ruby, esta herramienta cuenta con una gran variedad de exploits facilitándole a los equipos de seguridad verificar vulnerabilidades, realizar pruebas de penetración (Pentesting), gestionar evaluaciones de seguridad y mejorar la postura de seguridad. (p. 14-18).

Conclusiones

Supervisar el Sistema de Gestión en Seguridad de la Información (SGSI) implementado en Keralty aporta beneficios fundamentales, especialmente en un contexto de alta exposición a ciberamenazas. El monitoreo constante asegura que los controles para la protección de datos sensibles, como historias clínicas, diagnósticos, información financiera y datos personales de los pacientes, sean efectivos y se mantengan alineados con estándares internacionales como ISO/IEC 27001 y regulaciones nacionales. Esta supervisión permite identificar y corregir a tiempo vulnerabilidades, reducir los riesgos de filtración y garantizar la integridad, confidencialidad y disponibilidad de la información, aspectos críticos en una empresa del sector salud.

La supervisión sistemática protege la reputación corporativa y el derecho básico a la salud de los afiliados, ya que minimiza el impacto de incidentes como ataques de ransomware, extorsiones y caídas operativas. En el caso de Keralty, una brecha de seguridad tuvo consecuencias notables: interrupción de servicios, alto volumen de peticiones de usuarios afectados y pérdida de confianza. Un sistema de gestión monitoreado permite responder rápidamente a incidentes, implementar planes de respaldo y recuperación, y reducir tanto el daño económico como el perjuicio a la atención médica, manteniendo la transparencia ante partes interesadas y entes reguladores.

Finalmente, la supervisión constante impulsa la mejora continua, fomenta una cultura organizacional enfocada en la prevención, la formación y la actualización tecnológica, y facilita la adaptación a nuevas amenazas y requisitos legales. Esto no solo refuerza la resiliencia de la empresa ante futuros ataques, sino que también posiciona a Keralty como una organización responsable, ética y preparada para enfrentar los desafíos presentes y futuros en materia de ciberseguridad en el sector salud.

Referencias

- Betancourt, J. (2025). Importancia del uso de marcos de trabajo para la Gestión de Riesgos de Ciberseguridad en Organizaciones de Salud del sector Público en Colombia. [Monografía]. Repositorio Institucional UNAD. https://repository.unad.edu.co/handle/10596/70927

- BlogItechSas. (2022, 20 de diciembre). ¿Qué se sabe del ciberataque a Keralty EPS Sanitas y Colsanitas? https://www.itechsas.com/blog/recursos/que-se-sabe-del-ciberataque-a-keralty-eps-sanitas-y-colsanitas/

- Caracol Radio (2022, 21 de diciembre). Sanitas confirma filtraciones de 13 archivos con información de su sistema. https://caracol.com.co/2022/12/21/sanitas-confirma-filtraciones-de-13-archivos-con-informacion-de-su-sistema/

- Conexia. (2025, 17 de junio). Ciberseguridad: un desafío crítico para el sector salud. Blog. https://conexia.com/blog/ciberseguridad-desafio-critico-sector-salud/

- EPS Sanitas. (2025). Políticas de privacidad y tratamiento de datos personales del Grupo Empresarial KERALTY. https://www.epssanitas.com/usuarios/web/nuevo-portal-eps/politicas-de-privacidad#gsc.tab=0

- García, M. A., Pariente, D., & Sibila, A. S. (2023). Ciberseguridad en la industria de la salud. https://cefadigital.edu.ar/handle/1847939/3021

- Giraldo, A. Y. (2024). Capacidades técnicas, legales y de gestión para equipos blue team y red team. [Diplomado de profundización para grado]. Repositorio Institucional UNAD. https://repository.unad.edu.co/handle/10596/60741

- Keralty. (2025, 11 de febrero). Política Corporativa de Seguridad de la Información. https://gestiondepago.centauro.com.mx/GestionPagos/ArchivosPoliticasSeguridad/SIG-SI-CKE-PL01%20Politica%20corporativa%20de%20seguridad%20la%20informacion%20del%20Grupo%20Keralty_V3.2-1.pdf

- Keralty. (2024). Quiénes somos. https://www.keralty.com/sobre-keralty

- Keralty. (2024). Unidades estratégicas de Keralty. https://www.keralty.com/unidades-estrategicas-de-keralty

- Keralty. (2024). Keralty en cifras. https://www.keralty.com/keralty-en-cifras

- Peñaranda, E. (2025). Implicaciones éticas y sociales en la protección de la privacidad de los datos en Colombia. [Monografía]. Repositorio Institucional UNAD. https://repository.unad.edu.co/handle/10596/67264

- Sáenz Muñoz, S. (2023). El delito interceptación de datos informáticos: un análisis en el derecho penal colombiano. Universidad Cooperativa de Colombia, Facultad de Ciencias Sociales, Derecho, Cali. Disponible en: https://hdl.handle.net/20.500.12494/53315